翻訳文

一般社団法人日本ネットワークインフォメーションセンター

最終更新2017年5月31日

https://www.icann.org/en/system/files/files/ksk-rollover-at-a-glance-22jul16-en.pdf

をJPRSおよびICANNの支援によりJPNICが翻訳したものです。 JPNIC、JPRSおよびICANNは、 ICANN文書の日本語翻訳に関して協力する旨の覚書を2015年6月22日に締結しています。

三分でわかるKSKロールオーバー(KSKの更新)

2017年5月31日

KSKの更新について

ICANNは、 Domain Name System Security Extensions (DNSSEC)プロトコルにおける信頼の起点*1となる暗号鍵のペアとして一般的に知られている、 ルートゾーンKSKの更新(変更)を計画しています。 今回はKSKが2010年に初めて生成されて以来、最初の鍵の変更となります。

インターネットユーザにとって定期的なパスワード変更が賢明な処置とされているのと同じく、 これらのDNSSEC鍵の変更は重要なセキュリティのステップです。 ルートゾーンKSKは、秘密鍵と公開鍵で成り立っています。 秘密鍵は、ICANNが安全に保管していますが、 公開鍵は広く配布され多くの機器に設定されており、 その数は数百万にのぼる可能性があります。 KSKの更新に向けた複数の手順を踏んだプロセスでは、 新たな暗号鍵のペアを生成し、 新たな公開鍵を配布する手順が基本的に含まれています。

インターネットサービスプロバイダ、 企業ネットワークの運用者およびその他DNSSECによるバリデーション*2を行っている方は、 自らのユーザがインターネットにトラブルなくアクセスするために、 それぞれのシステムが新たなKSKの公開鍵に更新されていることを担保する必要があります。

Domain Name System(DNS)は、 インターネットにおけるグローバルな電話番号帳に該当しますが、 その情報の完全性を証明するセキュリティ技術であるDNSSECにおいて、 KSKは不可欠な構成要素です。 ルートレベルにおけるこの種の変更は、これまで前例がなく、 そのため通常の運用の妨げにならぬよう、更新に向けて幅広く、 慎重な連携が行われる必要があります。 このような背景から、ICANNは今、更新が実際に行われる前の段階から、 インターネット運用者およびユーザコミュニティに変更を周知しています。

*2 Internet Week 2015 チュートリアル「T5 今日から始めるDNSSECバリデーション」資料参照:https://www.nic.ad.jp/ja/materials/iw/2015/proceedings/t5/

DNSSECにおけるKSKの役割は何ですか?

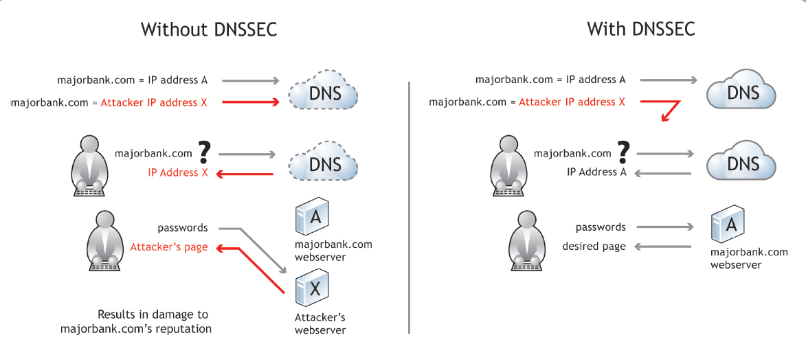

DNSデータのバリデーションにより、 インターネットユーザをドメイン名ハイジャックから守る重要な役割を、 KSKは担っています。 ドメイン名ハイジャックとはその名の通り、多くの場合は悪意に基づき、 違法に金銭的利益を得ることなどを目的として、 ドメイン名のコントロールを奪うことです。 例えば、銀行の口座情報を取得する試みとして、 IDとパスワードを盗むサイトにユーザをリダイレクトするかもしれません。

なぜKSKの更新が重要なのですか

KSKはDNSSECバリデーションを行っているすべての運用者に広く配布されています。 DNSSECのバリデーションを行っているリゾルバーが、 KSKが更新されたときに新たな鍵をもっていなければ、 これらのリゾルバーに頼っているエンドユーザはエラーに直面し、 インターネットへのアクセスができなくなります。

ルートゾーンのKSKは、バリデーションをするリゾルバーが、 DNSデータの正当性を確認するうえで使用する、 公開鍵の連鎖における最初の鍵です。 ルートKSKから始まる信頼の連鎖におけるそれぞれの鍵は、 次の鍵の有効性を裏付けるものです。 もしルートゾーンのKSKが変更された後にリゾルバーの設定が更新されていない場合、 この信頼の連鎖における初めの鍵がまちがっているものとなり、 信頼の連鎖全体を無効とします。 その結果、DNSSECバリデーションは失敗し、 結果的にユーザのインターネットへのアクセスがエラーとなります。

更新はいつ行われるのですか?

KSKの更新は、単一の出来事ではなく、 一連のプロセスであり、2018年3月に完了する見込みです。 新たな公開鍵は、 https://data.iana.org/root-anchors/での公開が2017年2月に予定されており*3、 DNS上では2017年7月11日に初めて現れます。

更新プロセスにおける主なマイルストーンは以下の通りです。 運用上の考慮のため、これらの日程は変更となる可能性があることをご了承ください:

| 2016年10月 | 新たなKSKの生成 |

| 2017年2月 | 新たなKSKのIANAウェブサイトでの公開 |

| 2017年7月 | DNSにおける新たなKSKの公開 |

| 2017年10月 | 署名のための新たなKSKの利用 (実際の更新) |

| 2018年1月 | 古いKSKの失効 |

| 2018年3月 | 古いKSKの安全な削除とKSKの更新プロセスの完了 |

影響を受ける人数の規模はどれくらいですか?

インターネットユーザの4人に1人、 または7億5千万人がKSKの更新による影響を受ける可能性があると推定されています。 この数値は、 DNSSECバリデーションを行っているリゾルバーを利用しているインターネットユーザの推定数に基づいています。

対応が求められる対象は誰になりますか?

DNSSECバリデーションに対応したソフトウェアの開発者は、 RFC5011自動トラストアンカー更新プロトコルへの対応が強く推奨されます。 コードまたは設定ファイルにルートゾーンKSKを含めているソフトウェア開発者およびディストリビュータは、 新たなKSKが利用されることを担保する必要があります。 これは、新しいKSKが2017年2月に公開された後、 できるだけ早い対応が理想的です。

RFC5011自動トラストアンカー更新プロトコルに依存している運用者は、 更新発生時に、DNSSECバリデーションを行っているリゾルバーが、 自動的にルートゾーントラストアンカーを更新するよう設定されていることを担保する必要*4があります。 DNSSECバリデーションを有効にしているリゾルバーのトラストアンカー設定を手動で更新している運用者は、 2017年10月11日までに新たなルートゾーンKSKの設定を確実に行う必要*5があります。

RFC5011自動トラストアンカー更新プロトコルに正しく従ったDNSSECバリデーションに対応したソフトウェアの開発者、 インテグレータ、ディストリビュータまたは運用者は対応が不要です。

*5 *4と同資料参照

参考情報

- 問い合わせ方法

- ご質問のある方は"KSK Rollover"とサブジェクトに入れ、 globalsupport@icann.orgへ電子メールをお送りください。

- KSKの更新に関するさらなる情報

- https://www.icann.org/kskroll

- 対話に参加

- Twitter ハッシュタグ #KeyRollをご利用ください: https://twitter.com/icann